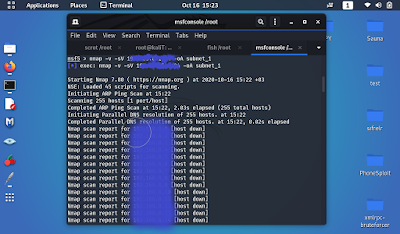

Gain Access to the System-Testing 1/2{Ethical Hacking}

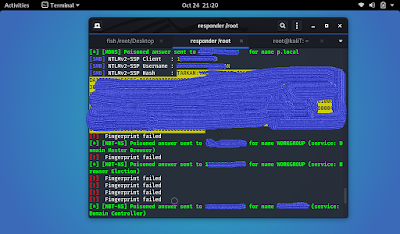

I really enjoyed hanging out in this lab. I worked on Kali Linux and windows using many different tools. I intrusioned my host and virtual machine in different ways, using fatrat and Metasploit. Most examples shown in the lab will not pass anti-virus programs and firewalls in real life. So I created exploits embedded in extensions like pdf, jpeg, and Docx. I created more hidden and powerful exploits. I have more than 100 screenshots in total. Of course, I will only share lab tasks and prevent the file from turning into an hackencyclopedia. : ) I hacked even into my own android phone. :) Responder : I first encountered the responder tool while reading the hacker playbook. It's a simple to use tool that gives good results. Even if I easily reached my NTLM hash, I could not crack the password because my password was ultra-difficult. L0phtCrack : I saw the name of this tool for the first time in a book. It was featured in the stories in the book "The art of intrusion